Bitcoin ist die weltweit erste, sogenannte, “Kryptowährung”, da es die erste Währung ist, die durch kryptographische Verfahren gesichert ist und nur dank sogenannter “Kryptographie” funktioniert. In zwei vorherigen Artikeln unseres “Blocktrainer 1×1” (Artikel 1, Artikel 2) haben wir bereits besprochen, was Geld beziehungsweise eine Währung ist. Doch was genau ist eigentlich “Kryptographie”? In diesem Beitrag unseres “Blocktrainer 1×1“, wollen wir dich kurz darüber aufklären, was es damit auf sich hat.

Kryptographie (von griechisch: κρυπτός, kryptós, „verborgen“, und γράφειν, gráphein, „schreiben“) ist die Anwendung mathematischer Verfahren, um Techniken und Algorithmen zu entwickeln, welche die Sicherheit von Informationen schützen.

Demnach ist die Kryptographie die Wissenschaft des Verschlüsselns von Informationen und bildet neben der Kryptoanalyse, welche die Wissenschaft des Entschlüsselns von geheimen Botschaften darstellt, einen von zwei Teilbereichen der Kryptologie.

Jeder von uns kennt das: Man sitzt im Urlaub und schreibt eine Postkarte an Familie, Freunde oder Bekannte. Jedoch würdest Du auf eine Postkarte wahrscheinlich niemals vertrauliche Informationen schreiben, da dir bewusst ist, dass jede Person, die mit dem Versand oder Transport der Postkarte zu tun hat, diese eventuell auch lesen kann.

Um das Lesen der Postkarte durch Dritte zu verhindern, hast du zum Beispiel die Möglichkeit die Postkarte in einen Briefumschlag zu stecken und diesen zu versiegeln. Der Empfänger muss die Karte nun lediglich aus dem versiegelten Umschlag herausnehmen und kann mit dem Lesen beginnen.

Bei den heutigen, moderneren, Möglichkeiten der Informationsverbreitung verhält sich die Vorgehensweise ähnlich.

Mit Hilfe so genannter Verschlüsselungsverfahren können Nachrichten, ähnlich wie mit dem Umschlag, verschlüsselt und zunächst unlesbar gemacht machen. Der Empfänger kennt die passende Methode um die Nachricht zu entschlüsseln und kann die Nachricht wieder lesbar machen.

Bereits seit Menschen Gedenken gibt es das Bedürfnis nach vertraulicher Kommunikation. Hierbei haben sich die Menschen im Laufe der Zeit sehr unterschiedliche und immer raffiniertere Methoden einfallen lassen um Nachrichten zu verschlüsseln.

Im 21. Jahrhundert, dem Zeitalter von Internet, Computerviren und „digitalen Signaturen“ kann sich leider niemand mehr hundertprozentig sicher sein, dass die Nachricht auch das enthält, was sie vorgibt zu enthalten, oder, dass der Absender auch der ist, der er zu sein scheint. Verfahren, die eben dies gewährleisten, nennt man Authentifikations- oder Authentikationsverfahren.

Zu unterscheiden ist hierbei zwischen Teilnehmerauthentizität und Nachrichtenauthenthizität.

Erstere ist gegeben, wenn ein Teilnehmer (eine Person) zweifelsfrei seine Identität nachweisen kann, während Nachrichtenauthentizität nur vorliegt, wenn sich ein Empfänger ohne jeglichen Zweifel vom Ursprung einer Nachricht überzeugen und Veränderungen an dieser erkennen kann.

Als wichtigste und wohl bekannteste Beispiele für Teilnehmerauthentizität, beziehungsweise Teilnehmerauthentikation, wie der Vorgang genannt wird, sind die PIN – Eingabe an Mobiltelefon und Bankautomat zu nennen. Durch die richtige Tastenkombination wird das Gerät von der Identität des Besitzers überzeugt.

Ähnlich wie bei handschriftlichen Dokumenten, deren Echtheit durch eine Unterschrift verifiziert wird, verhält es sich bei den so genannten digitalen Signaturen, die die Echtheit einer digitalen Nachricht attestieren und somit Nachrichtenauthentizität gewährleisten.

Neben der Überprüfung der Authentizität hat sich die moderne Kryptographie jedoch 4 weitere Ziele gesetzt, wobei kryptographische Verfahren nicht notwendiger Weise allen genannten Zielen dienen.

Neben der Wahrung der Authentizität ist es teilweise wünschenswert, dass sowohl Inhalt, als auch Absender oder Empfänger einer Nachricht, oder sogar die Tatsache einer Kommunikation der beiden selbst, für andere verborgen bleiben. Hier spricht man von Anonymität.

Von Verbindlichkeit ist die Rede, wenn ein Teilnehmer A eine Nachricht an einen anderen Teilnehmer B schickt und dieser anschließend Dritten gegenüber eindeutig beweisen kann, dass die Nachricht von A stammt. Im Gegensatz zu den Authentizitätsverfahren, bei der sich zwar B von der Identität des Absenders überzeugen, dies aber nicht unbedingt Dritten gegenüber beweisen kann, geht diese Methode also noch einen Schritt weiter.

Ein weiteres Schutzziel auf dem Gebiet der Informationssicherheit ist die Integrität.

Diese besagt, dass Daten über einen bestimmten Zeitraum vollständig sein sollen und nicht unbemerkt verändert werden können. In der technischen Anwendung kann die Integrität beispielsweise durch das Verwenden einer Prüfsumme (engl.: checksum), die mitübertragen wird und erkennen lässt ob Daten verändert wurden, geprüft werden.

Das letzte der insgesamt 5 Ziele moderner Kryptographie ist das Erreichen von Vertraulichkeit. Dies funktioniert kryptographisch dadurch, dass der Absender seine Nachricht so verändert, dass diese für Dritte absolut unlogisch zu sein scheint. Lediglich der Empfänger kann mittels einer geheimen Zusatzinformation, dem so genannten „Schlüssel“, den Originaltext entziffern.

Abgesehen von diesen neueren Methoden, die die moderne Technik mit sich bringt, sollte das Augenmerk der Kryptographie jedoch weiterhin in der einfachen Geheimhaltung von Informationen liegen.

Im modernen Zeitalter, indem die Technik den Großteil unseres Lebens beherrscht, nimmt die Kryptographie eine nicht wegdenkbare Rolle ein. Dennoch ist diese älter als man erwartet. Die Anfänge der Kunst, Geheimnachrichten zu erzeugen reichen bis ins frühe Altertum zurück.

Damals verwendeten altägyptische Schriftgelehrte um 2000 v. Chr. unübliche Hieroglyphen um religiöse Texte zu verschlüsseln. Hauptmotiv der Verschlüsselung stellte hierbei das Tabu der Aussprache verschiedener Gottheiten dar. Da dies auch in der Schriftsprache galt, veranlasste es die Schriftgelehrten zur Verwendung anderer Hieroglyphen.

In späteren Phasen des Altertums wurden jedoch raffiniertere Methoden entwickelt, um Botschaften zu verschlüsseln.

Die alten Griechen verwendeten die sogenannte Skytale (griech. „scytale“; σκυτάλη, „Stock“, „Stab“), einen zylinderförmigen Holzstab, um den ein beschriftetes Pergament oder Lederband gewickelt wurde.

Der Verfasser trug seine Botschaft längs des Stabes auf und wickelte das Pergament danach wieder ab. Das Band wurde nun ohne Stab versandt. Sollte das Band nun in falsche Hände geraten, wäre lediglich eine sinnlose Buchstabenfolge darauf zu sehen. Nur wer einen Zylinder mit passendem Durchmesser hatte, war in der Lage die Nachricht zu lesen.

Die wohl berühmteste Verschlüsselungstechnik des Altertums geht auf den wohl berühmtesten Feldherrn der Geschichte zurück: Gaius Julius Caesar (100-44 v. Chr.).

Das so genannte Caesar- Chiffre (auch als Caesar-Verschiebung, Verschiebechiffre oder als „Einfacher Caesar“ bezeichnet) ist ein besonders simpler Fall der monoalphabetischen Substitution, da nur ein fester Schlüssel, zum Verschlüsseln einer Nachricht verwendet wird.

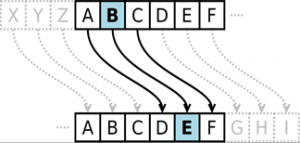

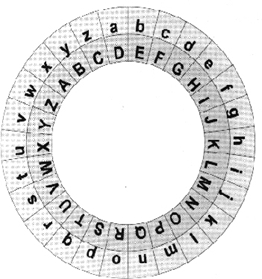

Hierbei wird das Alphabet um eine bestimmte Anzahl von Buchstaben verschoben, um somit einen neuen Text zu erhalten. Caesar selbst verwendete oft den Schlüssel „C“ d.h. eine Verschiebung um 3 Buchstaben. Aus dem A wurde ein D aus dem B ein E usw.

Da das Geheimalphabet anstatt durch lineare Verschiebung auch durch Rotation, also einer zyklischen Verschiebung, erzeugt werden kann wird dieses auch oft als „rotierendes Alphabet“ bezeichnet. Für den oben beschriebenen Fall „Schlüssel C“ bezeichnet man das Geheimalphabet als „ROT3“ (= Rotation um drei Buchstaben). Aus dem Wort “BLOCKTRAINER“, würde im „ROT3“ dann z.B. die Buchstabenreihe „EORFNWUDLQHU“ werden.

Die Bedeutung von Kryptographie im Altertum wird im übrigen auch dadurch deutlich, dass das Verschlüsseln als eine von insgesamt 64 Künsten festgelegt wurde, die eine Frau, laut dem Kamasutra (indisches Erotikbuch, das vermutlich im 3. Jahrhundert entstanden ist), beherrschen sollte ☺.

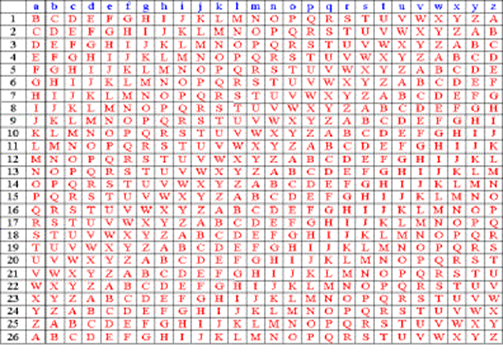

Während der Zeit zwischen den Jahren 500 und 1400 kamen im europäischen Kulturkreis nur wenige neue Verschlüsselungstechniken dazu. Schlichte Formen von Kryptographie, wie die Verwendung eines anderen Alphabets oder das Weglassen von Vokalen gehörten zu den gebräuchlichen Methoden. Zu einer wirklichen Neuerung kam es erst mit dem Ende des Mittelalters und der Entstehung der so genannten Vigenére- Verschlüsselung, die nach dem französischen Diplomaten Blaise de Vigenére (1523 – 1596) benannt wurde. Dieser entwickelte, basierend auf den Ideen des Benediktinermönchs Johannes Trithemius (1462–1516), die erste polyalphabetische Substitution. Im Gegensatz zum bereits beschriebenen Caesar- Chiffre, das eine monoalphabetische Substitution darstellt, verwendet Vignére mehr als nur ein Alphabet um verschiedene Buchstaben zu verschlüsseln. Es werden also bis zu 26 verschiedene Alphabete, abhängig vom Schlüssel, abwechselnd verwendet. Anders als beim einfachen Caesar, bei dem ein Klartextbuchstabe im Verlauf des Textes immer denselben Geheimtextbuchstaben zugeordnet bekam, können nun verschiedene Geheimtextbuchstaben ein und denselben Klartextbuchstaben bedeuten.

Zunächst muss man sich ein Schlüsselwort ausdenken. In unserem Beispiel wählen wir das Wort „BITCOIN“. Als Klartextnachricht, also den zu Verschlüsselnden Text wählen wir „WIR SIND SATOSHI“. Nun notieren wir den Schlüssel und den Klartext über- beziehungsweise untereinander.

B I T C O I N B I T C O I N

W I R S I N D S A T O S H I

Zum Verschlüsseln benutzt man nun das so genannte Vigenére- Quadrat, wobei zu erwähnen ist, dass im Original die Buchstaben J und V fehlten, da damals noch nicht zwischen I und J, beziehungsweise U und V unterschieden wurde.

Ende des 19. Jahrhunderts, genauer 1883, verfasste der niederländische Linguist und Kryptologe Dr. Auguste Kerckhoffs (1835 – 1903) sein nach ihm benanntes und mittlerweile berühmt gewordenes, Kerckhoff’sches Prinzip (auch bekannt als Kerckhoffs’ Maxime). Er stellte insgesamt sechs Anforderungen an ein Verschlüsselungsverfahren, wobei meistens vom zweiten der sechs die Rede ist, wenn vom Kerckhoff’schen Prinzip gesprochen wird.

Seine sechs formulierten Grundsätze lauten wie folgt:

Ein Chiffriersystem, das diesen Anforderungen entsprach, existierte damals leider nicht. Für die heutige, moderne Kryptographie sind Kerckhoffs Grundsätze jedoch unverkennbar wichtig. Sie finden bei vielen so genannten Public-Key-Verfahren Anwendung, denn heutzutage ist es meist schwieriger einen Algorithmus, als einen Schlüssel geheim zu halten. Außerdem hat die Geschichte bewiesen, dass Verfahren die von ihren Entwicklern geheim gehalten wurden, meisten relativ schwach und unsicher waren.

Anfang des 20. Jahrhunderts bzw. mit dem Ausbruch der beiden Weltkriege gewann auch der Funkverkehr, zunehmend an Bedeutung. Dies hatte zur Folge, dass auch an Verschlüsselungsverfahren neue Ansprüche gestellt wurden und die ersten Verschlüsselungsmaschinen entwickelt wurden.

In den darauf folgenden Jahren wurden von verschiedenen Firmen Verschlüsselungsmaschinen entwickelt, von denen zwei besondere Berühmtheit erlangten:

Zum einen das vom deutschen Elektroingenieur Arthur Scherbius (1878 – 1929) entwickelte Chiffriersystem „ENIGMA“ und zum anderen das von den Deutschen, gegen Ende des zweiten Weltkriegs, verwendete „Schlüsselgerät 41“ (besser bekannt unter dem Namen „Hitlermühle“).

Auch heute werde Verschlüsselungen noch von Maschinen, nämlich Computern übernommen. Da Computer besonders gut darin sind, verschiedene Möglichkeiten zur Lösung eines Problems einfach auszuprobieren, müssen heute raffiniertere Wege gefunden Werden um Nachrichten zu verschlüsseln. Wäre euer Bitcoin Guthaben nur mit einem “einfachen Cäsar” gesichert, würde ein Betrüger mit einem modernen Rechner keine Sekunde brauchen um euch um euer Geld zu bringen. Da es jedoch deutlich den Umfang dieses Artikels sprengen würde, wenn wir jetzt auch noch auf einzelne moderne kryptographische Verfahren eingehen würden, kürze ich das etwas ab. In einem späteren Artikel gehen wir gerne noch darauf ein.

Allgemein lassen sich Verschlüsselungsverfahren in 2 Gruppen unterteilen. In symmetrische und asymmetrische Verschlüsselung. Letztere wird, des Öfteren, auch als „Public-Key-Kryptographie“ bezeichnet und kommt u.a. im Bitcoin-Netzwerk zum Einsatz.

Die symmetrischen Verschlüsselungsverfahren benutzen sowohl zur Ver- als auch zur Entschlüsselung einer Nachricht denselben Schlüssel. Die Sicherheit dieses Systems beruht also voll und ganz auf der Geheimhaltung des Schlüssels (Vgl. „Kerckhoffs Prinzip“).

Im Gegensatz zu den symmetrischen Verfahren, werden bei den asymmetrischen Verschlüsselungsverfahren zwei verschiedene Schlüssel verwendet. Zum Verschlüsseln einer Nachricht wird ein öffentlicher („Public-Key“) und zum Entschlüsseln der Nachricht, ein privater (geheimer) Schlüssel (“Private-Key”) benutzt.

Dieses asymmetrische System ist mit dem Einwurf eines Briefes in einen Briefkasten zu Vergleichen. Das Einwerfen der Nachricht entspricht dem Verschlüsseln mit dem öffentlichen Schlüssel des Empfängers. Dieser ist als einziger in der Lage mit Hilfe seines privaten Schlüssels den Briefkasten zu öffnen und die Nachricht zu lesen.

Am Beispiel Bitcoin bzw. in der Welt der Kryptowährungen allgemein, werden dir die beiden Begriffe Public– und Private–Key häufig begegnen. Jemand kann Geld an eine öffentliche Adresse (Public Key) schicken und nur derjenige, der den zugehörigen privaten Schlüssel (Private Key) hat, kann über diese verfügen. Aus diesem Grund solltest du stets dafür Sorgen, dass auch wirklich du die einzige Person bist, die den, zu deinen Kryptowährungen zugehörigen, Private Key kennt!

Das Gebiet der Kryptographie ist heute allgegenwärtig und aus unserem Alltagsleben nicht mehr weg zu denken, auch wenn es von vielen Benutzern nicht wahrgenommen wird. Da die Sicherheit von verschlüsselten Systemen von immer größer werdender Bedeutung ist, ist man auch ständig auf der Suche nach neuen, noch besseren Verfahren. Schließlich wird auch die Kryptoanalyse immer fortschrittlicher und schneller.

Jedoch werden auch die Computer die zur Verschlüsselung eingesetzt werden ständig besser und das Augenmerk vieler Wissenschaftler liegt derzeit auf der Entwicklung eines Quantencomputers. Dieser ist dann (angeblich) in der Lage in Bruchteilen einer Sekunde sämtliche möglichen Kombinationen und Fälle durchzuprobieren, womit alle durch nicht quantensichere Algorithmen verschlüsselten Systeme mittels Brute- Force (=stures Ausprobieren) zu knacken wären. Ob Quantencomputer auch eine Gefahr für Bitcoin darstellen können, werden wir ebenfalls in einem späteren Artikel noch beleuchten.

Zu sagen ist jedoch, dass dieser extremen Leistung eines Supercomputers auch die sogenannte Quantenkryptografie gegenüber steht. Diese beruht auf der Heisenbergschen Unschärferelation, die besagt, dass jede Messung an einem quantenmechanischen System eine Störung desselben hervorruft. Wenn es nun gelingt einen Datenstrom zu erzeugen, der jede mögliche Messung, also jeden Abhörversuch sofort anzeigt beziehungsweise sich bei selbigen selbst zerstört oder unlesbar macht, ist ein Abhören quasi unmöglich. Leider wird ein absolut abhörsicheres und für alle Zeit unknackbares Verschlüsselungssystem wohl nur eine Utopie von Mathematikern und Kryptografen bleiben.

Falls dir dieser Artikel gefallen hat, interessiert dich vielleicht auch dieser : “Was ist Mining?”

Komm gerne auch in unser kostenloses forum.blocktrainer.de und teile uns deine Meinung mit.