Blockzeit: 687477

Der folgende Beitrag ist eine Übersetzung des Artikels „Bitcoin is an idea“ des szenebekannten Bitcoin-Autors der Gigi, der vor allem durch sein Buch „21 Lektionen“ weltweit Anerkennung fand.

Der Beitrag „Bitcoin is an idea“ bzw. „Bitcoin ist eine Idee“ wird ein Kapitel in Gigis neuem Buch „21 Ways“ („21. Wege“) und liefert bereits jetzt einen brillanten Vorgeschmack darauf, was Gigis neues Werk für uns bereithalten wird. Ich möchte hiermit jeden dazu aufrufen und ermutigen, sich die Zeit zu nehmen, um diesen Beitrag aufmerksam zu verinnerlichen. Er ist ein wichtiger Baustein zum Verständnis von Bitcoin und der Bedeutung der Arbeit Satoshi Nakamotos. Er betrachtet die Vorgeschichte des Bitcoin-Netzwerks und erklärt, wie es Satsohi gelang aus mehreren, bereits vorliegenden Ideen, ein geniales Netzwerk und echte digitale Knappheit zu schaffen.

Viel Spaß beim Lesen!

Im Original: „Bitcoin is an idea“. Aus dem Englischen übersetzt von Rene (@da_renn4).

"Mach dir keine Sorgen darüber, dass Leute dir eine Idee klauen könnten. Wenn sie originell ist, wirst du sie ihnen in den Rachen schieben müssen."

Howard H. Aiken

"Es gibt kein Fleisch und Blut, das getötet werden kann, unter diesem Umhang. Da ist nur eine Idee. Ideen sind kugelsicher."

Alan Moore, V wie Vendetta

Am 31. Oktober 2008 hat sich die zukünftige Marschrichtung unserer globalen Gesellschaft für immer verändert. Ein Durchbruch wurde erzielt, und eine unaufhaltsame Idee wurde auf die Welt losgelassen. Eine Idee, die so tiefgreifend, so ungeheuerlich war, dass sie in den ersten Jahren von fast allen ignoriert wurde - und von den meisten immer noch abgetan wird: Bitcoin: Ein Peer-to-Peer Electronic Cash System.

Das Whitepaper, das Satoshi Nakamoto in dieser Halloween-Nacht veröffentlichte, beschreibt eine Idee, die unweigerlich die Welt im Sturm erobern wird. Während die meisten Menschen Bitcoin immer noch als nichts weiter als ein "Werde-schnell-reich-System" ansehen - und die tiefgreifende Veränderung, die es auf die Gesellschaft haben wird, völlig übersehen - wird es jeden Tag offensichtlicher, dass es nicht verschwinden wird.

"Ideen, anders als feste Strukturen, vergehen nicht", erinnert uns Alan Moore. "Sie bleiben unsterblich, immateriell und überall, wie alle göttlichen Dinge."

In dieser schicksalhaften Nacht im Jahr 2008, ließ Satoshi den Geist aus der Flasche. Wir gingen von einer Welt, in der digitales Bargeld nur eine Idee war, zu einer Welt, in der Bitcoin existiert. Nicht nur, dass die Idee hier ist, um zu bleiben, sondern mit jedem vorbeiziehenden Block erinnert uns Bitcoin daran, dass diese Idee nun eine Realität ist. Wie wir sehen werden, ist diese neue Realität mächtiger, als man anfangs denken mag. Sie ist mächtig, weil sie ein neues wirtschaftliches Paradigma einleiten wird. Sie ist mächtig, weil die Zeit dafür reif ist. Sie ist mächtig, weil sie nicht aufgehalten werden kann. Wie Victor Hugo uns daran erinnert: nichts ist so mächtig wie eine Idee, deren Zeit gekommen ist. Bitcoin ist hier, um zu bleiben; und die Zeit von Bitcoin ist jetzt.

Eine Idee deren Zeit gekommen ist

"Man widersteht der Invasion von Armeen;

man widersteht nicht der Invasion von Ideen."Victor Hugo

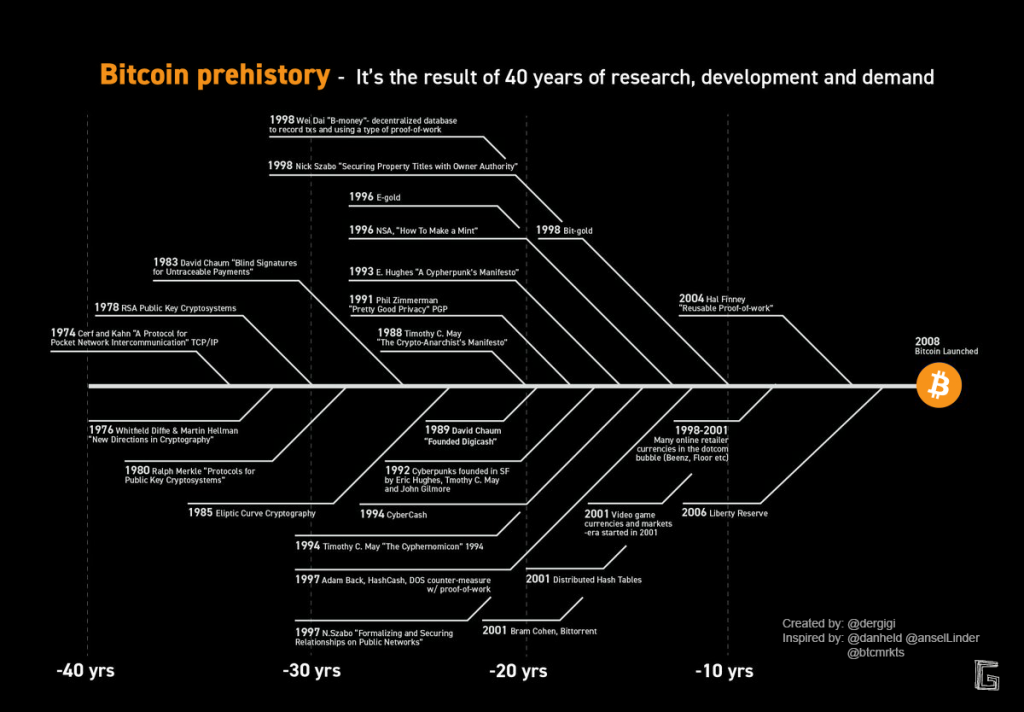

Entgegen der landläufigen Meinung ist Bitcoin nicht aus dem Nichts aufgetaucht. Die Idee des digitalen Geldes hat eine lange und reiche Geschichte. Vor allem ein loses Kollektiv, bekannt als die Cypherpunks, schrieb ausführlich über digitales, anonymes Bargeld, wie solche Systeme realisiert werden könnten und die gesellschaftlichen Auswirkungen von starker Kryptographie im Allgemeinen. Daher auch der Name: Cypherpunks.1

Nach der Gründung der Gruppe im Jahr 1992 gründeten Eric Hughes, Timothy C. May und John Gilmore die Cypherpunk-Mailingliste, um ihre Ideen rund um Kryptographie, Remailer, Anonymität, digitales Geld und "andere interessante Dinge" mit einer größeren Gruppe von Leuten zu diskutieren und zu teilen. Viele Jahre später entschied sich ein Cypherpunk namens Satoshi Nakamoto, das Bitcoin-Whitepaper auf einer ähnlichen Mailingliste zu veröffentlichen: der Kryptografie-Mailingliste.

Wie beim Studium ihrer Schriften deutlich wird, lag den Cypherpunks die Idee des digitalen Bargelds sehr am Herzen. 1993 diskutierte Eric Hughes in A Cypherpunk's Manifesto die Idee des digitalen Bargelds, seine Beziehung zur Privatsphäre und seine Bedeutung für eine freie Gesellschaft: "Da wir Privatsphäre wünschen, müssen wir sicherstellen, dass jede Partei einer Transaktion nur von dem Kenntnis hat, was direkt für diese Transaktion notwendig ist. Da über jede Information etwas gesagt werden kann, müssen wir sicherstellen, dass wir so wenig wie möglich preisgeben. In den meisten Fällen ist die persönliche Identität nicht von Belang. Wenn ich in einem Geschäft eine Zeitschrift kaufe und dem Verkäufer Bargeld übergebe, ist es nicht notwendig zu wissen, wer ich bin."

Die Idee von digitalem Bargeld (oder elektronischem Bargeld, wie Satoshi es im Bitcoin-Whitepaper nannte) ist, etwas in der digitalen Welt zu haben, das sich wie Bargeld in der realen Welt verhält. Es ist keine Identität oder Anmeldung erforderlich, es kann direkt gegen Waren und Dienstleistungen getauscht werden und ist praktisch nicht zurückverfolgbar.

Sogar die IANA2, eine Standardisierungsorganisation, die unter anderem für die Definition von HTTP-Statuscodes zuständig ist, erkennt die Idee des digitalen Geldes an. Wir alle kennen den berüchtigten 404-Fehlercode, der anzeigt, dass eine Ressource nicht gefunden werden kann. Nur wenige wissen, dass es auch einen 402-Fehlercode gibt, der anzeigt, dass auf die Ressource nicht zugegriffen werden kann, weil sie eine Zahlung erfordert. Da es damals jedoch noch kein digitales Bargeld gab, wurde der Statuscode "für die zukünftige Verwendung reserviert" und wird auch heute noch nicht häufig verwendet.

Die Cypherpunks konzentrierten sich hauptsächlich auf den Aspekt der Privatsphäre von digitalem Bargeld. Monetäre und wirtschaftliche Aspekte waren zweitrangig. Sie erkannten, dass die Privatsphäre für eine freie und offene Gesellschaft absolut vorrangig ist. Denn das Gegenteil - vollständige Überwachung - kann nur zu Unterdrückung und Stagnation führen, da neue und kontroverse Ideen nicht gedeihen können. Egal, welche Freiheiten man zu haben glaubt, am Ende macht die Überwachung alle anderen Freiheiten unbrauchbar.

"Daher erfordert die Privatsphäre in einer offenen Gesellschaft anonyme Transaktionssysteme. Bis jetzt war es vor allem Bargeld, das ein solches System darstellte. Ein anonymes Transaktionssystem ist kein geheimes Transaktionssystem. Ein anonymes System gibt dem Einzelnen die Möglichkeit, seine Identität preiszugeben, wenn er es wünscht und nur dann, wenn er es wünscht; das ist das Wesen der Privatsphäre."

Eric Hughes, A Cypherpunks manifesto

Obwohl Bitcoin in vielerlei Hinsicht ein Durchbruch ist, existierten alle technischen Teile, die es zum Funktionieren bringen, bereits vorher:

- Public-Key-Kryptographie

- Peer-to-Peer-Netzwerke

- Digitale Signaturen

- Kryptografische Hash-Funktionen

- Kryptografische Zeitstempel

- Hash-Ketten

- Proof-of-Work

Wir werden alle diese Konzepte an späteren Stellen des Buches genauer untersuchen.

Satoshi hat keinen cleveren neuen Algorithmus oder ein kryptografisches Verfahren erfunden. Stattdessen fand er einen Weg, bestehende Technologien auf geniale Weise zu kombinieren, indem er wirtschaftliche Anreize und Spieltheorie nutzte, um das System zu bootstrappen und zu sichern.

Die Cypherpunks waren sich bewusst, dass, auch wenn die Basistechnologie theoretisch existiert, manche Dinge einfach Zeit brauchen, um sich zu entwickeln. Im Jahr 1992 schrieb Timothy May in The Crypto Anarchist Manifesto: "Die Technologie dafür […] existiert in der Theorie schon seit einem Jahrzehnt. […] Aber erst seit kurzem haben Computernetzwerke und Personal Computer eine ausreichende Geschwindigkeit erreicht, um die Ideen praktisch realisierbar zu machen. Und die nächsten zehn Jahre werden genug zusätzliche Geschwindigkeit bringen, um die Ideen wirtschaftlich realisierbar und im Wesentlichen unaufhaltsam zu machen."3

Obwohl ich glaube, dass Bitcoin (das Netzwerk) im Wesentlichen bereits unaufhaltsam ist, ist Bitcoin die Idee wirklich unaufhaltsam. Denn, wie Alan Moore es so treffend formulierte, Ideen sind kugelsicher.

In den ersten zehn Jahren seiner Existenz hat sich Bitcoin von der Idee über die Implementierung zum Proof-of-Concept bis hin zum Nischen-Geldwert entwickelt. Im nächsten Jahrzehnt wird er wahrscheinlich zu einer eigenständigen Kraft werden, die Grenzen überschreitet und dabei unser Verständnis von Geld und Wert transformiert. Die Idee wurde jedoch nicht bei der Geburt von Bitcoin entwickelt: Sie wurde von Denkern und Tüftlern des elektronischen Zeitalters konzipiert, mehrere Jahrzehnte bevor Satoshi Nakamoto die Szene betrat.

Die Geschichte des digitalen Bargelds

"Viele Leute tun elektronische Währungen automatisch als aussichtsloses Unterfangen ab, wegen all der Unternehmen, die seit den 1990er Jahren daran gescheitert sind."

Satoshi Nakamoto

Die Vorgeschichte von Bitcoin ist so lang wie faszinierend. Satoshi war in der Lage, auf verschiedenen Technologien und Protokollen aufzubauen, von denen einige 50 Jahre und mehr zurückreichen. Während 50 Jahre in der Technologie eine lange Zeit sein mögen, ist die Kunst der Kryptographie viel älter als das, sie geht bis in das Jahr 1900 v. Chr. zurück.

Es ist schwer zu sagen, was die wichtigsten Bausteine waren, aber die grundlegendsten sind wahrscheinlich digitale Signaturen4 (Diffie und Hellman, 1976) und Public-Key-Kryptographie5 (Rivest, Shamir, Adleman, 1978). Ohne diese Ideen könnte Bitcoin nicht existieren.

Vor Bitcoin wurden bereits verschiedene digitale Geldsysteme entwickelt. Alle sind irgendwann gescheitert und alle aus ähnlichen Gründen. Die folgenden sind im Zusammenhang mit Bitcoin besonders interessant:

- Ecash von David Chaum (1982)

- E-gold von Douglas Jackson and Barry Downey (1996)

- hashcash von Adam Back (1997)

- bit gold von Nick Szabo (1998)

- b-money von Wei Dai (1998)

- RPOW - Reusable Proofs of Work von Hal Finney (2004)

Lasst uns einen näheren Blick auf diese Systeme werfen und schauen was sie eigentlich gebracht haben und warum sie gescheitert sind.

Ecash (David Chaum, 1982)

Ecash nutzte digitale Signaturen zum Nachweis des Eigentums, eine Idee, die auch heute noch in Bitcoin verwendet wird. Vorgeschlagen von David Chaum im Jahr 1982, wurde es später von seiner Firma implementiert und war drei Jahre lang in Betrieb, bevor die Firma 1998 bankrott ging. Chaum ist immer noch als Kryptograph aktiv. Er leistete Pionierarbeit bei vielen kryptografischen Techniken und trieb die Entwicklung von Technologien zur Wahrung der Privatsphäre voran. Eine der datenschutzfördernden Transaktionstechniken in Bitcoin, der Chaumian CoinJoin, ist ihm zu Ehren benannt. Während Ecash kryptographisch und technologisch interessant war, war es keine monetäre Innovation und scheiterte letztendlich, weil es von einer zentralisierten Einheit betrieben wurde: DigiCash Inc. das von Chaum gegründete Unternehmen.

E-Gold (Douglas Jackson und Barry Downey, 1996)

E-Gold war kryptografisch nicht besonders bahnbrechend, aber es war eine der ersten digitalen Währungen, die an Zugkraft gewann. Obwohl es schon andere vor ihr gab (OS-Gold, Standard Reserve, INTGold), gilt E-Gold als die erste erfolgreiche digitale Währung, die populär genug wurde, um von Händlern angenommen zu werden. Auf seinem Höhepunkt hatte E-Gold fünf Millionen Nutzer und verarbeitete Werttransfers in der Größenordnung von 2 Milliarden Dollar. Neben den mit Gold unterlegten E-Gold-Token konnten auch andere wertvolle E-Metalle erworben werden: E-Silber, E-Platin und E-Palladium. Der Untergang von E-Bargeld war wiederum, dass es sich um einen zentralisierten Dienst handelte, der von einem Unternehmen betrieben wurde: Gold & Silver Reserve Inc. Die US-Regierung reichte eine Klage ein, in der sie behauptete, das Unternehmen betreibe ein nicht lizenziertes Geldtransfergeschäft. Letztendlich scheiterte das E-Cash-Projekt daran, dass es von einem Unternehmen betrieben wurde, das abgeschaltet werden konnte.

Hashcash (Adam Back, 1997)

Ursprünglich wurde Hashcash 1997 vorgeschlagen und 2002 formell als Hashcash - A Denial of Service Counter-Measure veröffentlicht. Hashcash ist eine der wesentlichen Ideen, die Bitcoin möglich gemacht haben. Während andere Forscher die Idee des Pricing via Processing6 schon vor Adam Back hatten (Dwork und Naor, 1992), wurde sein Paper von Satoshi im Bitcoin-Whitepaper referenziert und führte zu dem, was heute als Proof-of-Work von Bitcoin bekannt ist. Soweit ich weiß, wurde der Begriff Proof-of-Work erstmals im Hashcash-Arbeitspapier eingeführt.7

Hal Finney, eine der Legenden der frühen Bitcoin-Tage, hat Hashcash schön und prägnant wie folgt beschrieben: "Hashcash ist ein Text-String in einem bestimmten Format, der eine besondere Eigenschaft hat: wenn er durch den SHA-1 Hash-Algorithmus läuft, hat das Ergebnis die ersten N seiner anfänglichen Bits gleich Null, wobei N typischerweise etwa 20-30 ist. Die für Hashcash verwendete Terminologie beschreibt die Anzahl der führenden Nullbits als die Größe seiner "Kollision". Aufgrund der Eigenschaften von SHA-1 ist die einzige Möglichkeit, eine Zeichenkette mit einer großen Kollisionsgröße zu finden, eine erschöpfende Suche: man probiert eine Variante nach der anderen aus, bis man Glück hat. "8

Zum Beispiel der SHA1-Hash der Hashcash-Zeichenfolge

1:20:040806:foo::65f460d0726f420d:13a6b8ergibt eine Zeichenkette mit fünf führenden Nullen: 9

00000f91d51a9c213f9b7420c35c62b5e818c23eDie führende Anzahl von Nullen in einer gehashten Hashcash-Zeichenkette zeigt an, wie wertvoll die Hashcash-Zeichenkette ist. Da es keinen anderen Weg als Brute-Force gibt, korreliert die Anzahl der Nullen direkt mit den Produktionskosten, die im digitalen Bereich die Kosten für die Berechnung sind.

Im Wesentlichen nutzt Hashcash die Tatsache, dass Berechnungszyklen Zeit und reale Ressourcen kosten. Back schlug vor, dass die Einführung des elektronischen Äquivalents einer Briefmarke über Hashcash sein Hauptanwendungsfall sein könnte. Während die Bekämpfung von E-Mail-Spam an erster Stelle zu stehen schien, schlug er auch vor, dass es als digitales Bargeld verwendet werden könnte und ging so weit, einen Migrationspfad zu skizzieren, der zur Integration in Chaums Ecash führen könnte. Auch wenn sich der Proof-of-Work-Algorithmus von Bitcoin leicht von dem von Hashcash unterscheidet (er verwendet z. B. Doppel-SHA256 anstelle von SHA1), bleibt die Idee dieselbe: Die Berechnung eines Hashes ist nicht möglich, ohne Bits zu flippen, was wiederum nicht möglich ist, ohne Zeit und Energie zu verbrauchen. Hashcash nutzt die eigentümliche Eigenschaft unseres Universums aus, dass jede Berechnung, also jede Veränderung eines Systems, Energie erfordert. Mit anderen Worten: Man kann die Physik nicht austricksen. Berechnungen werden niemals kostenlos sein.

Die Genialität von Hashcash bestand darin, Rechenfunktionen zu finden und zu beschreiben, bei denen die Berechnung teuer, die Überprüfung aber billig ist. Sie können sich Hashcash-Rätsel wie das Lösen von Sudokus oder Zauberwürfeln vorstellen: schwer zu lösen, leicht zu überprüfen. Während verschiedene Hashcash-Implementierungen verwendet wurden, um Spam zu verhindern, wurde das Konzept nicht allgemein auf Währungen angewendet, bevor Satoshi es in Bitcoin verwendete.

Bit gold (Nick Szabo, 1998)

Aufbauend auf der Arbeit von Adam Back und Hal Finney kann "Bitgold" als direkter Vorgänger von "Bitcoin" beschrieben werden.10 Obwohl das System nie implementiert wurde, ist die Art und Weise, wie Szabo es sich in der Theorie vorstellte, der Funktionsweise von Bitcoin in der Realität bemerkenswert ähnlich.

Der Zweck von Bitgold war, wie der Name schon sagt, ein digitales, von jeder zentralen Autorität unabhängiges Geldgut zu schaffen, das wiederum als Wertaufbewahrungsmittel verwendet werden kann - genau wie Gold in der physischen Welt. Szabo schreibt: "Das Ziel, für das ich energisch eintrat, war die Schaffung eines langfristigen Wertaufbewahrungsmittels, das von jeder zentralen Behörde unabhängig ist und dennoch weitaus sicherer ist als traditionelles Gold."11

"Edelmetalle und Sammlerstücke12 sind aufgrund der Kostspieligkeit ihrer Herstellung von unvorhersehbarer Knappheit. [...] Es wäre also sehr schön, wenn es ein Protokoll gäbe, mit dem fälschungssichere, kostbare Bits online mit minimaler Abhängigkeit von vertrauenswürdigen Dritten erstellt und dann sicher gespeichert, übertragen und geprüft werden könnten und zwar mit ähnlich minimalem Vertrauen."

Nick Szabo

Ein Punkt, den Szabo immer wieder anspricht, ist, dass physisches Gold verschiedene Probleme hat und im Vergleich zu Lösungen, die in der Kryptografie verwurzelt sind, ziemlich unsicher ist. Die Lagerung zum Beispiel ist nur so sicher wie die Türen und Wände, die es schützen. Und am Ende kann immer jemand einbrechen und es mitnehmen. Das Gleiche gilt für den Transport. Man kann es nicht sicher verschicken, ohne außerordentliche Anstrengungen zu unternehmen - und egal wie groß die Anstrengungen sind, irgendjemand kann es immer in die Finger bekommen. Selbst die Validierung ist problematisch, wie eine Vielzahl von "Gold"-Barren beweist, die überwiegend aus Blei oder Wolfram bestehen. Mit der Zeit führen diese Unzulänglichkeiten des Goldes unweigerlich zu einer Zentralisierung in Tresoren und Banken, die ihre eigenen Probleme mit sich bringt.

"Bitgold erreicht alle wesentlichen Eigenschaften von Gold, vermeidet aber die Sicherheitsmängel von Gold, die die Zivilisation seit Jahrtausenden plagen."

Nick Szabo

Der beabsichtigte Zweck von Bitgold ist nicht das Einzige, das Bitcoinern heutzutage wohlbekannt sein dürfte. Die Art und Weise, wie das System funktionieren sollte, wird ihnen ebenfalls vertraut sein. Zugegeben, es gibt einige entscheidende Unterschiede, aber die Grundidee ist doch erschreckend ähnlich.

Die folgenden sieben Schritte sind direkt aus dem Bitgold-Papier übernommen und skizzieren, wie das System funktionieren sollte:

- Es wird eine öffentliche Zeichenfolge aus Bits, die "Challenge String", erstellt (siehe Schritt 5).

- Alice erzeugt auf ihrem Computer aus den Challenge-Bits mit Hilfe einer Benchmark-Funktion den Proof-of-Work-String.

- Der Arbeitsnachweis wird sicher mit einem Zeitstempel versehen. Dies sollte in einer verteilten Art und Weise funktionieren, mit mehreren verschiedenen Zeitstempeldiensten, so dass man sich nicht wesentlich auf einen bestimmten Zeitstempeldienst verlassen muss.

- Alice fügt den Challenge-String und den zeitgestempelten Proof-of-Work-String zu einem verteilten Register für Eigentumstitel bei Bitgold hinzu. Auch hier ist kein einzelner Server maßgeblich für den ordnungsgemäßen Betrieb des Registers verantwortlich.

- Der zuletzt erstellte String aus Bitgold liefert die Challenge-Bits für den nächsten erstellten String.

- Um zu verifizieren, dass Alice der Eigentümer eines bestimmten Bitgold-Strings ist, überprüft Bob die fälschungssichere Kette aus Titeln im Bitgoldtitel-Register.

- Um den Wert eines Strings aus Bitgold zu überprüfen, prüft und verifiziert Bob die Challenge-Bits, die Proof-of-Work-Zeichenkette und den Zeitstempel.

Es gibt zwei entscheidende Unterschiede zwischen dem Ansatz von Szabo und Bitcoin. Der erste ist, dass Bitgold zwei separate Register benötigt: eines für die Aufzeichnung von Zeitstempeln (um zu vermerken, wann das Bitgold erstellt wurde) und eines für die Aufzeichnung von Eigentumstiteln (um zu sehen, wem das Bitgold gehört). Die zweite ist, dass Bitgold auf Benchmark-Funktionen (im Gegensatz zu Einweg-Funktionen) beruhen soll, um einen Arbeitsnachweis zu erzeugen. Benchmark-Funktionen sind von Szabo vorgeschlagene Funktionen, die rechnerisch stabil sind, d. h. eine Reihe von Funktionen, die einen ähnlichen Schwierigkeitsgrad unter allen Minern beibehalten. Er hat beträchtliche Anstrengungen unternommen, um diese Funktionen zu definieren und zu erforschen und versucht, mathematische Beweise zu formulieren, dass jede Berechnung mindestens eine bestimmte Zeit in Anspruch nimmt, egal welche Computerarchitektur verwendet wird.13 Da Computer jedoch immer schneller werden, bemerkte er, dass es schwierig sein wird, eine solche Funktion zu finden: "Ein potenzielles großes Problem bleibt: […] Der Welt fehlt ein kryptoanalytisch stabiles Problem."

Das Fehlen einer stabilen Benchmark-Funktion führt zu einer Vielzahl von Problemen: Ältere "Coins", die von Nutzern erstellt wurden, würden einen anderen Wert haben als neuere, da Computer mit dem technischen Fortschritt schneller werden. Somit hätten zwei verschiedene Coins - oder Strings aus Bitgold, wie Szabo sie nennt - nicht den gleichen Wert. Wenn Moore's Law etwas aussagt, könnte ein Coin, der zwei Jahre älter ist als ein anderer, als doppelt so wertvoll angesehen werden, weil die Verdoppelung der Rechenleistung die Prägung des neueren Coins doppelt so einfach macht. Ein weiteres Problem ist, dass - wenn Bitgold wertvoll genug wird - rechnerische Durchbrüche von denen, die sie gemacht haben, geheim gehalten werden könnten, so dass gültige Strings von Bitgold angehäuft und auf dem Markt mit einem Aufschlag verkauft werden können. Dies würde das Inflationsproblem verschärfen, welches ein weiteres Problem ist, das Szabo identifiziert, aber nicht gelöst hat.

Darüber hinaus hat Szabo die Probleme früherer Ansätze wie Hashcash und MicroMint14 richtig erkannt: (1) ihr Wert war von einer zentralen Autorität abhängig, (2) die von ihnen verwendeten Hash-Funktionen sind kryptografisch angreifbar, d. h. es fehlt ihnen an kryptoanalytischer Stabilität. Wie oben beschrieben, ist das letztere Problem bei Bitgold immer noch vorhanden.

b-money (Wei Dai, 1998)

Wie Szabos Bit-Gold wurde auch Wei Dais B-Money nie implementiert. Es blieb ein theoretischer Vorschlag, wie ein monetäres Protokoll funktionieren könnte. Während Bitcoin eine funktionierende Implementierung der Vision ist, die b-money skizziert, scheint es, dass Satoshi b-money nicht kannte, als er das Kerndesign von Bitcoin entwarf. Wie Wei Dai in einer Antwort auf einen LessWrong-Artikel schrieb: "Nach meinem Verständnis hat der Schöpfer von Bitcoin […] nicht einmal meinen Artikel gelesen, bevor er die Idee selbst neu erfand. Er hat erst danach davon erfahren und mich in seinem Artikel gewürdigt. Meine Verbindung mit dem Projekt ist also ziemlich begrenzt." Im Jahr 2013 kommentierte Adam Back dies und erwähnte, dass er Satoshi Wei Dais B-Money vorstellte, nachdem Satoshi sich an ihn gewandt hatte.

In seinem Vorschlag ist Dai sehr freimütig, was die Motivation seines Systems angeht. Er zitiert Tim Mays Ideen rund um die Krypto-Anarchie und schreibt, dass "in einer Krypto-Anarchie die Regierung nicht vorübergehend zerstört wird, sondern dauerhaft verboten und dauerhaft unnötig ist. Es ist eine Gemeinschaft, in der die Androhung von Gewalt unmöglich ist, weil Gewalt ausgeschlossen ist, und Gewalt ist ausgeschlossen, weil ihre Teilnehmer nicht mit ihren wahren Namen oder physischen Orten in Verbindung gebracht werden können."

Dai beschreibt weiter ein System, bei dem jeder Teilnehmer eine eigene Datenbank darüber unterhält, wie viel Geld jedem Benutzer gehört. Benutzer werden durch Pseudonyme (öffentliche Schlüssel) identifiziert, Geldeinheiten werden in Relation zum Rechenaufwand erzeugt, Geld wird durch das Unterschreiben von Nachrichten übertragen und Verträge werden vom Protokoll automatisch ausgeführt. Er beschreibt - im Geiste, aber nicht im Detail - wie Bitcoin heute funktioniert.

Er skizziert fünf Dinge, die notwendig sind, damit ein solches System funktioniert:

- Die Erschaffung von Geld

- Der Transfer von Geld

- Das Zustandekommen von Verträgen

- Das Abschließen von Verträgen

- Das Durchsetzen von Verträgen

Während B-Money viele der Probleme löst, die dem elektronischen Geld innewohnen, bleibt das von Szabo in Bitgold beschriebene Problem bestehen. Dai erwähnt dies in seinem Vorschlag wie folgt: "Einer der problematischeren Teile im B-Money-Protokoll ist die Geldschöpfung. Dieser Teil des Protokolls erfordert, dass alle Kontoinhaber über die Kosten bestimmter Berechnungen entscheiden und sich darauf einigen. Da die Computertechnologie unglücklicherweise dazu neigt, sich schnell und nicht immer öffentlich weiterzuentwickeln, können diese Informationen nicht verfügbar, ungenau oder veraltet sein, was alles zu ernsthaften Problemen für das Protokoll führen würde."

Dai schlägt eine Lösung für dieses Problem vor, indem er ein Unterprotokoll beschreibt, das allein für die Geldschöpfung zuständig ist. Die Teilnehmer würden sich in regelmäßigen Abständen darauf einigen, wie viel Geld geschaffen werden soll und gemeinsam in einem marktgesteuerten Zyklus arbeiten, der aus vier Schritten besteht: Planung, Bieten, Berechnen und Schaffen. Da B-Money nie in der von Dai vorgeschlagenen Form implementiert wurde, ist es unklar, ob dieses ausgeklügelte Geldschöpfungsschema wie beabsichtigt funktioniert hätte.

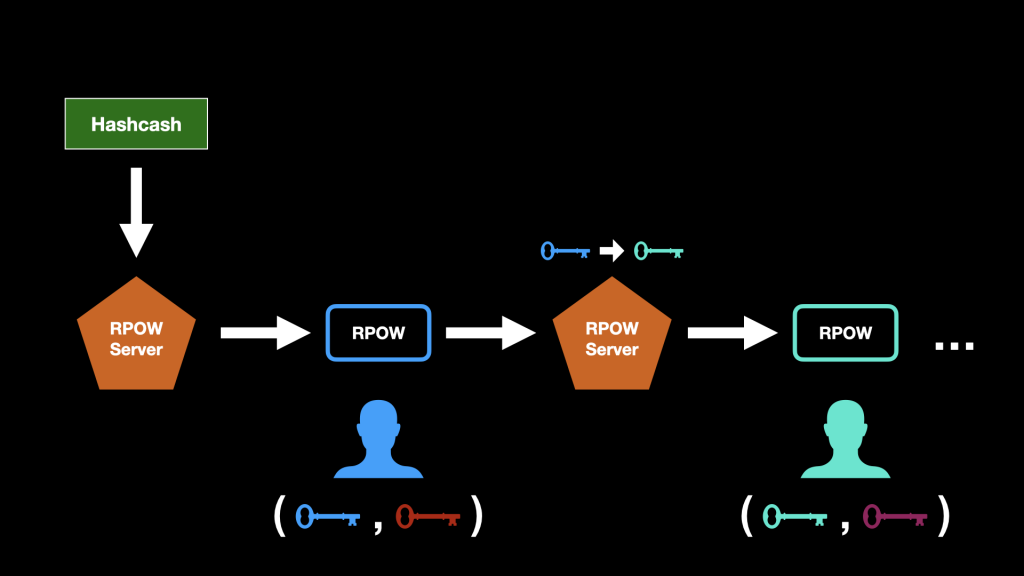

RPOW - Reusable Proofs of Work (Hal Finney, 2004)

Wie der Name schon sagt, hat Hal Finney einen Weg gefunden, die Proof-of-Work-Tokens von Adam Backs Hashcash wiederverwendbar zu machen.

Im Folgenden wird beschrieben, wie es funktioniert, wobei die ursprüngliche Ankündigung von Hal Finney selbst paraphrasiert wird: Das System erhält Hashcash als Proof-of-Work (POW) Token und erstellt im Austausch RSA-signierte Token, die als wiederverwendbare Proof-of-Work (RPOW) Token bezeichnet werden. RPOWs können dann von Person zu Person übertragen werden und bei jedem Schritt gegen neue RPOWs ausgetauscht werden. Jeder RPOW-Token kann nur einmal verwendet werden, aber da er einen neuen hervorbringt, ist es so, als ob der gleiche Token von Person zu Person weitergegeben werden kann.

Im Wesentlichen kann ein Benutzer RPOW-Token über die RPOW-Client-Software erstellen, die einen Proof-of-Work-String nimmt, wie er von der von Adam Back erfundenen Hashcash-Software erzeugt wird. Diese Zeichenkette wird mit dem privaten Schlüssel des Benutzers signiert und anschließend von einem RPOW-Server registriert, wobei aufgezeichnet wird, dass dieser Token zum öffentlichen Schlüssel des Benutzers gehört. Der Benutzer kann dann diesen Token an jemand anderen weitergeben, indem er einen "Transferauftrag" an den öffentlichen Schlüssel eines anderen Benutzers signiert. Der Server registriert dann ordnungsgemäß den Token als zu dem entsprechenden privaten Schlüssel gehörend.

Wie beim Studium seiner Schriften deutlich wird, hat sich Hal Finney von der Arbeit von Nick Szabo inspirieren lassen und darauf aufgebaut, vor allem auf dessen Ideen rund um "Bitgold" und digitale Sammlerstücke. In Bezug auf mögliche Anwendungen von RPOW schreibt Hal: "Der Sicherheitsexperte Nick Szabo hat den Begriff Bitgold für Informationsobjekte geprägt, die nachweislich kostspielig zu erstellen sind. Er schlägt vor, dass diese sogar als Grundlage für eine Art Zahlungssystem dienen könnten, das in der Datenwelt die Rolle von Gold in der physischen Welt übernimmt. RPOW würde die Verwendung von POW-Tokens als eine Form von Bitgold erleichtern, indem die Token von Person zu Person weitergegeben und ausgetauscht werden können. "15

Hals Implementierung war eine praktische Lösung für ein Problem, das Proof-of-Work-Tokens innewohnt, nämlich dass die POW-Tokens selbst nicht besonders gut als Geld zu gebrauchen sind. POW-Token sind nur Hashes - Bits von Informationen - die doppelt ausgegeben werden können. Mit dem Konzept der RPOW-Server führte Hal zentrale, aber vertrauensminimierte Autoritäten ein, die kryptographisch eine Kette von Besitzverhältnissen bestimmen können. Dies ermöglicht die Wiederverwendung von Proof-of-Work-Token, wenn auch in einer begrenzten, sequentiellen Weise.

Obwohl die RPOW-Architektur hierarchisch ist, d. h. ihre Clients auf spezialisierte Server angewiesen sind, ist das Vertrauen, das die Benutzer in einen RPOW-Server haben müssen, minimiert. Dies ist möglich, weil die RPOW-Server-Software auf einem IBM 4758 Secure Cryptographic Coprocessor läuft, einer hochsicheren, manipulationssicheren PCI-Karte, die kryptographisch sicherstellt, dass die auf dem Server laufende Software diejenige ist, die veröffentlicht und geprüft wurde. Dies macht jeden RPOW-Server zu einem System, dessen Sicherheitseigenschaften von jedem analysiert und bewertet werden können. Mit anderen Worten: Ein RPOW-Server ist ein transparenter Server, was das RPOW-System als Ganzes vertrauensminimierend macht. Jeder kennt den Code, der das System zum Funktionieren bringt, ebenso wie die geltenden Regeln.

"Wir kennen den Quellcode. Wir kennen die Regeln."

Hal FInney

Was genau sind also die Regeln des RPOW-Systems? Laut seinem Erfinder lauten sie wie folgt:16

- Keine Inflation

- Keine Hintertürchen

- Schutz der Privatsphäre